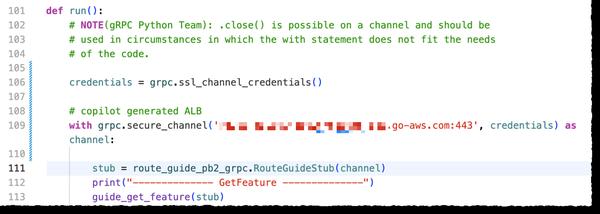

Nino Isakovic und Chuong Dong haben einen Blogbeitrag mit dem Titel "LummaC2: Verschleierung durch indirekten Kontrollfluss" veröffentlicht. In diesem Beitrag wird die Analyse einer Kontrollfluss-Verschleierungstechnik beschrieben, die in aktuellen LummaC2 (LUMMAC.V2)-Stealer-Samples zum Einsatz kommt. Zusätzlich zu der traditionellen Kontrollfluss-Flattening-Technik, die in älteren Versionen verwendet wurde, nutzt die Malware nun eine angepasste Kontrollfluss-Indirektion, um die Ausführung der Malware zu manipulieren. Diese Technik macht alle Tools zur Binäranalyse, einschließlich IDA Pro und Ghidra, zunichte und behindert nicht nur den Reverse-Engineering-Prozess, sondern auch Automatisierungstools, die darauf ausgelegt sind, Ausführungsartefakte zu erfassen und Erkennungen zu generieren. Um den Sicherheitsteams von Google und Mandiant Einblicke zu verschaffen, haben wir eine automatisierte Methode entwickelt, um diese Schutzschicht durch symbolisches Backward Slicing zu entfernen. Durch die Nutzung des wiederhergestellten Kontrollflusses sind wir in der Lage, die Samples wiederherzustellen und zu entschlüsseln, sodass sie für jede statische Binäranalyseplattform leicht nutzbar sind. Besonders interessant fand ich die Verwendung von symbolischem Backward Slicing, um diese Schutzschicht zu entfernen. Dieser Ansatz kann sehr effektiv sein, um die Wirksamkeit von Kontrollfluss-Verschleierungstechniken zu verringern. Ich glaube, dass diese Forschung für Malware-Analysten, die ihre Reverse-Engineering-Fähigkeiten verbessern wollen, von großem Wert sein wird.

LummaC2: Verschleierung durch indirekten Kontrollfluss

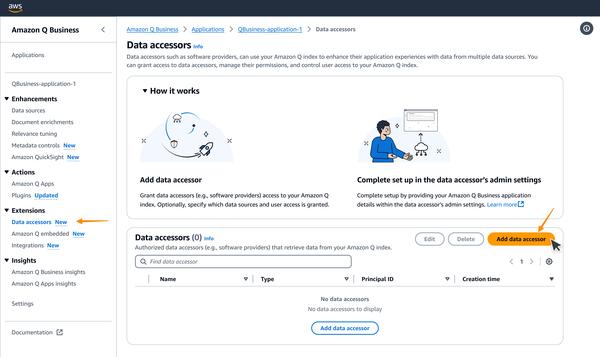

Google Cloud